|

Articolo

publicato

su CONPUTER

FACILE Anno

V - n. 5 -

maggio 2002 |

SECURITY

ZONE |

Come

individuare i Trojan

Horse 2/2

Normalmente

un server è

rappresentato dal

sistema utilizzato

dal service

provider che

consente l’accesso

alla Rete; il client

è invece

il PC che l’utente

utilizza per realizzare

tale connessione.

Per poter funzionare

i “trojan”

adottano una strategia

particolare che

consiste nel depositare

all’interno

del computer da

“spiare”

file capaci di rendere

tale computer “server”

il cui relativo

“client”

è utilizzato

dal pirata per compiere

l’intrusione.

Nel caso di Back

Orifice

(BO)

occorre effettuare

la ricerca Start

| Trova | File o

cartelle…

del file “

.exe”

(con uno spazio

iniziale, perché

il suo nome è

proprio uno spazio

iniziale) che rappresenta

il server, oppure

cercando con il

medesimo comando

la stringa “bofile”

(perché il

nome del server

può essere

stato variato) e

del file “windll.dll”.

Tali file, se presenti,

devono essere prontamente

eliminati. Quest’ultimo

file è creato

dal programma boserve.exe

alla prima esecuzione.

"l’assenza

di tale file può

non essere significativa

poiché il

suo nome può

essere facilmente

modificato dallo

stesso boserve.exe”;

l’utility

AVP System

Watcher,

che può essere

scaricata gratuitamente

dal sito http://www.avp.ch/E/avpsw.htm,

consente di riconoscere

e di rimuovere la

“dll”

creata dal BO anche

se ha un altro nome.

"l’assenza

di tale file può

non essere significativa

poiché il

suo nome può

essere facilmente

modificato dallo

stesso boserve.exe”;

l’utility

AVP System

Watcher,

che può essere

scaricata gratuitamente

dal sito http://www.avp.ch/E/avpsw.htm,

consente di riconoscere

e di rimuovere la

“dll”

creata dal BO anche

se ha un altro nome.

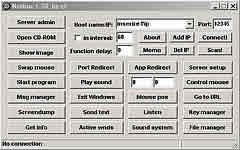

Per Netbus

è invece

necessario cercare

il file sysedit.exe

(utility di Windows

che esegue gli editor

dei vari autoexec.bat,

system.ini, ecc.)

e controllare che

la sua dimensione

non ecceda i 20

KByte; una dimensione

di circa 400 KByte

è indice

certo della presenza

del server di Netbus.

Accertare anche

la presenza di file

del tipo: patch.exe,

splat1.exe

o contascatti.exe

e explore.exe,

dove potrebbero

nascondersi diverse

versioni di “trojan”,

se così fosse

bisogna eliminarli.

Attenzione alla

presenza dei file

keyhook.dll

e windll.dll

che non fanno parte

del corredo di Windows

(il primo è

in grado di intercettare

i caratteri digitati

sulla tastiera).

In alcuni casi non

è possibile

eliminare tali file

in ambiente Windows

perché utilizzati

dal sistema operativo

stesso; in questo

caso è necessario:

-

annotare il percorso

in cui si trova

il file;

-

riavviare il sistema

in modalità

di MS-DOS impartendo

il comando (Start

| Chiudi sessione

| Riavvia il sistema

in modalità

MS-DOS);

Netbus programma

utilizzato dai pirati

informatici

|

Zoom

Zoom

|

- digitare nella

prompt di MS-DOS

("C:\>")

il percorso;

- procedere alla

sua eliminazione;

per esempio:

- C:\>cd\windows\system

- impartire il comando

di cancellazione

del file C:\windows\system>del

nomefile.estensione

- confermare con

Invio.

E’ possibile

esaminare la chiave

HKEY_LOCAL_MACHINE

del registro di

configurazione di

Windows (avviare

l’editor con

il comando (Start

| Esegui | regedit.exe)

Avvio

dell’editor

del registro di

sistema

|

Zoom

Zoom

|

controllando che

nella chiave del

registro non vi

siano in esecuzione

programmi sconosciuti,

in tal caso procedere

alla relativa rimozione.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

Identificazione

di BO-SERVER nel

registro di configurazione

|

Zoom

Zoom

|

Tali modifiche devono

essere eseguite

da utenti esperti.

Si consiglia in

ogni caso, prima

di effettuare qualsiasi

modifica nel registro

di sistema, di effettuare

sempre una copia

di backup. Se qualcosa

non dovesse andare

per il verso giusto

sarà così

possibile ripristinare

la condizione precedente.